User 1

Dieser Hacker hat die Fähigkeit, sich in Systeme guter Organisationen einzuhacken, um kriminelle Aktivitäten zu unterbinden.

Hier hast du die Möglichkeit, deine Informatik- und Programmierkenntnisse im Bereich Softwareentwicklung zu erweitern und dich mir anzuschließen, um gemeinsam eine sichere digitale Zukunft zu gestalten. Wenn du dich über den Register-Button einloggst, erhältst du außerdem Zugriff auf ein zweites, von mir selbst programmiertes Spiel. Klickst du auf das Video unten, kannst du sehen, wie ich diese Seite entwickelt habe. Hier findest du übrigens den gesamten Code der Webseite als Open-Source auf Github: FULL-CODE

Hier hast du die Möglichkeit, deine Informatik- und Programmierkenntnisse im Bereich Softwareentwicklung zu vertiefen und dich mir anzuschließen, um gemeinsam eine sichere digitale Zukunft zu gestalten. Wenn du dich über den Register-Button einloggst, erhältst du außerdem Zugriff auf ein zweites, von mir selbst programmiertes Spiel. Klicke bitte auf die Balken in der oberen rechten Ecke der Menüleiste, um das Video zu sehen, in dem ich zeige, wie ich diese Seite programmiert habe. Hier findest du übrigens den gesamten Code der Webseite als Open-Source auf Github: FULL-CODE

• Regelmäßige Backups sind entscheidend, um Datenverlust durch Hardwarefehler, Ransomware oder andere Katastrophen zu vermeiden. Backup-Daten sollten an einem sicheren Ort aufbewahrt werden, vorzugsweise offline oder in einer Cloud mit starken Sicherheitsvorkehrungen.

• Verschlüsselung schützt Daten vor unbefugtem Zugriff, indem sie in einen nicht lesbaren Code umgewandelt werden, der ohne den entsprechenden Schlüssel nicht entschlüsselt werden kann. Vollständige Festplattenverschlüsselung (FDE) und Verschlüsselung von Daten während der Übertragung sind bewährte Praktiken.

• Antivirensoftware erkennt und entfernt schädliche Software, um den Computer vor Malware zu schützen. Firewalls überwachen und kontrollieren den Netzwerkverkehr, um unerwünschte Zugriffe zu verhindern.

Hallo zusammen, ich bin Merdo. Meine Leidenschaft gilt der Softwareentwicklung, sowohl im Frontend als auch im Backend. Ich arbeite als FULL-STACK DEVELOPER mit modernen Technologien wie JavaScript, HTML, CSS, SQLite3, API-Programmierlogik und vielen sicherheitsrelevanten Konzepten. Aus diesem Grund habe ich diese Seite entwickelt: um meine Fähigkeiten zu zeigen, weiter auszubauen und gemeinsam mit anderen Entwicklern an spannenden Projekten im Bereich Webentwicklung und Cybersecurity zu arbeiten. Ich würde mich freuen, wenn ihr Teil meines Teams werdet, damit wir gemeinsam lernen, entwickeln und professionelle Lösungen schaffen können. Für eine erfolgreiche Bewerbung gebt bitte alle erforderlichen Informationen korrekt und vollständig an, inklusive vollständigem Namen, Telefonnummer, Alter und den weiteren angeforderten Angaben.

Sende hier deine Daten

⇓

HTML, C#, Python und Java gehören heute zu den bedeutendsten Sprachen und Technologien in der Informatik. HTML bildet die Grundlage jeder Webseite und sorgt dafür, dass Inhalte im Internet strukturiert dargestellt werden können. C# wird vor allem in der professionellen Softwareentwicklung, in Unternehmensanwendungen und in der Spieleprogrammierung mit Engines wie Unity eingesetzt. Python ist wegen seiner einfachen und klaren Syntax besonders beliebt in Bereichen wie Datenanalyse, künstlicher Intelligenz, Automatisierung und Webentwicklung. Java wiederum spielt seit vielen Jahren eine zentrale Rolle bei großen Softwaresystemen, Android-Apps, Backend-Diensten und Unternehmenslösungen. Zusammen decken diese Sprachen ein breites technologisches Spektrum ab und sind deshalb im modernen digitalen Zeitalter besonders bedeutend.

Hier ist meine kleine programmierte Version eines Schlangenspiels. Es dient als Testversion, um kleine Experimente mit JavaScript durchzuführen und dadurch seine Skills darin zu verbessern.

Keep enjoying the game !

Die Welt entwickelt sich rasant weiter und wird immer moderner sowie visueller. Deshalb ist es heute wichtiger denn je, umfassende Sicherheitsmaßnahmen umzusetzen und den Fokus konsequent auf technologische Weiterentwicklung zu richten. Dazu gehört beispielsweise die Integration von Zwei-Faktor-Authentifizierung, die Nutzung von SSL-/TLS-Verschlüsselung für Webseiten, der Einsatz sicherer Passwort-Hashing-Verfahren wie bcrypt oder Argon2 sowie regelmäßige Software-Updates zur Schließung von Sicherheitslücken. Auch Firewalls, Netzwerküberwachung und automatisierte Backups tragen dazu bei, Systeme zuverlässig zu schützen und moderne Technologien sicher und effizient weiterzuentwickeln.

Cybersecurity ist von entscheidender Bedeutung für die Sicherheit unserer Welt in der heutigen digitalen Ära. In einer zunehmend vernetzten Gesellschaft sind wir ständig mit Bedrohungen konfrontiert, die von Cyberkriminellen, Hackern und sogar staatlich unterstützten Akteuren ausgehen können. Der Schutz unserer digitalen Infrastruktur, sei es in Regierungsbehörden, Unternehmen oder persönlichen Geräten, ist daher unerlässlich, um die Integrität, Vertraulichkeit und Verfügbarkeit von Daten zu gewährleisten.

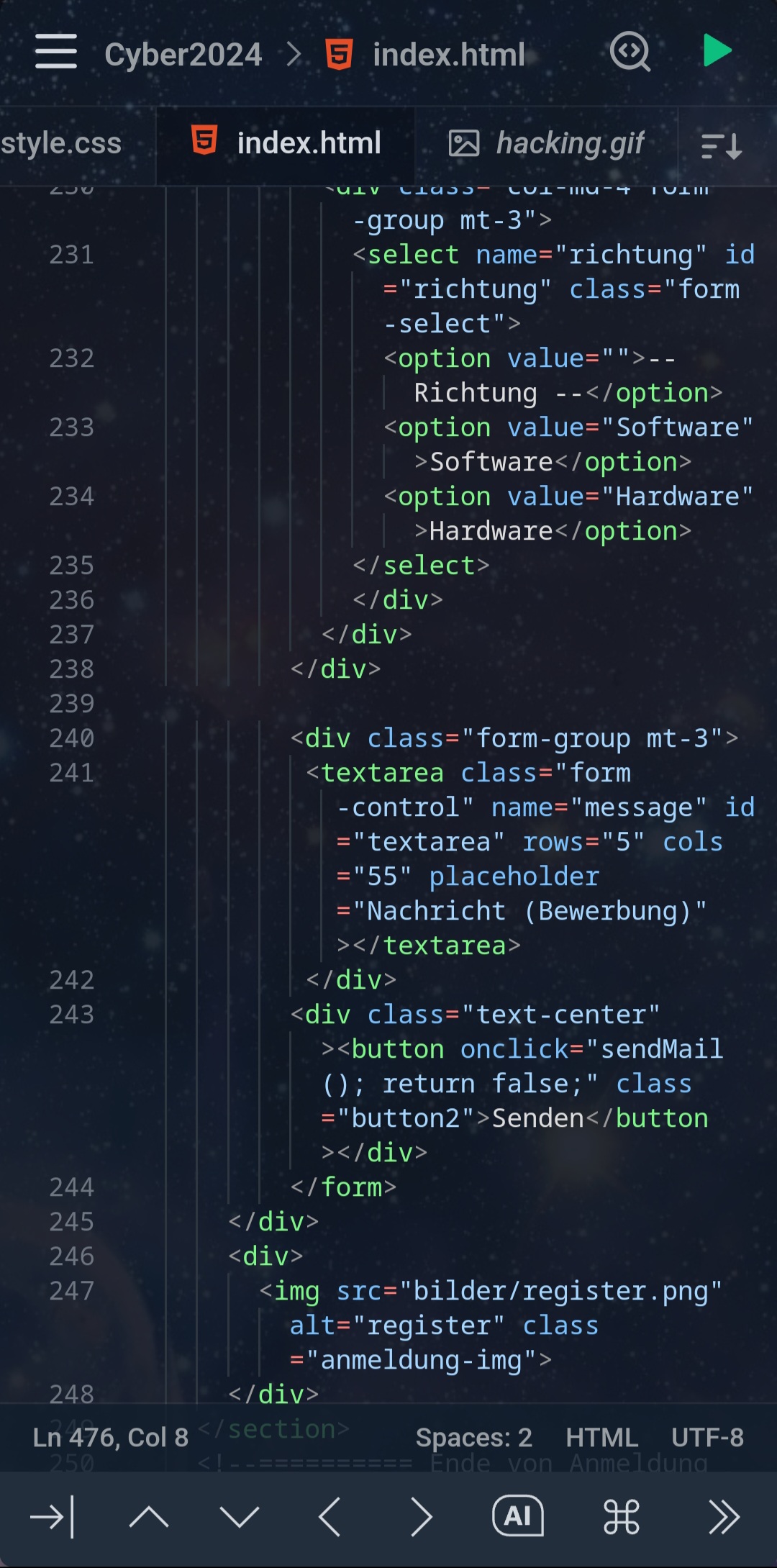

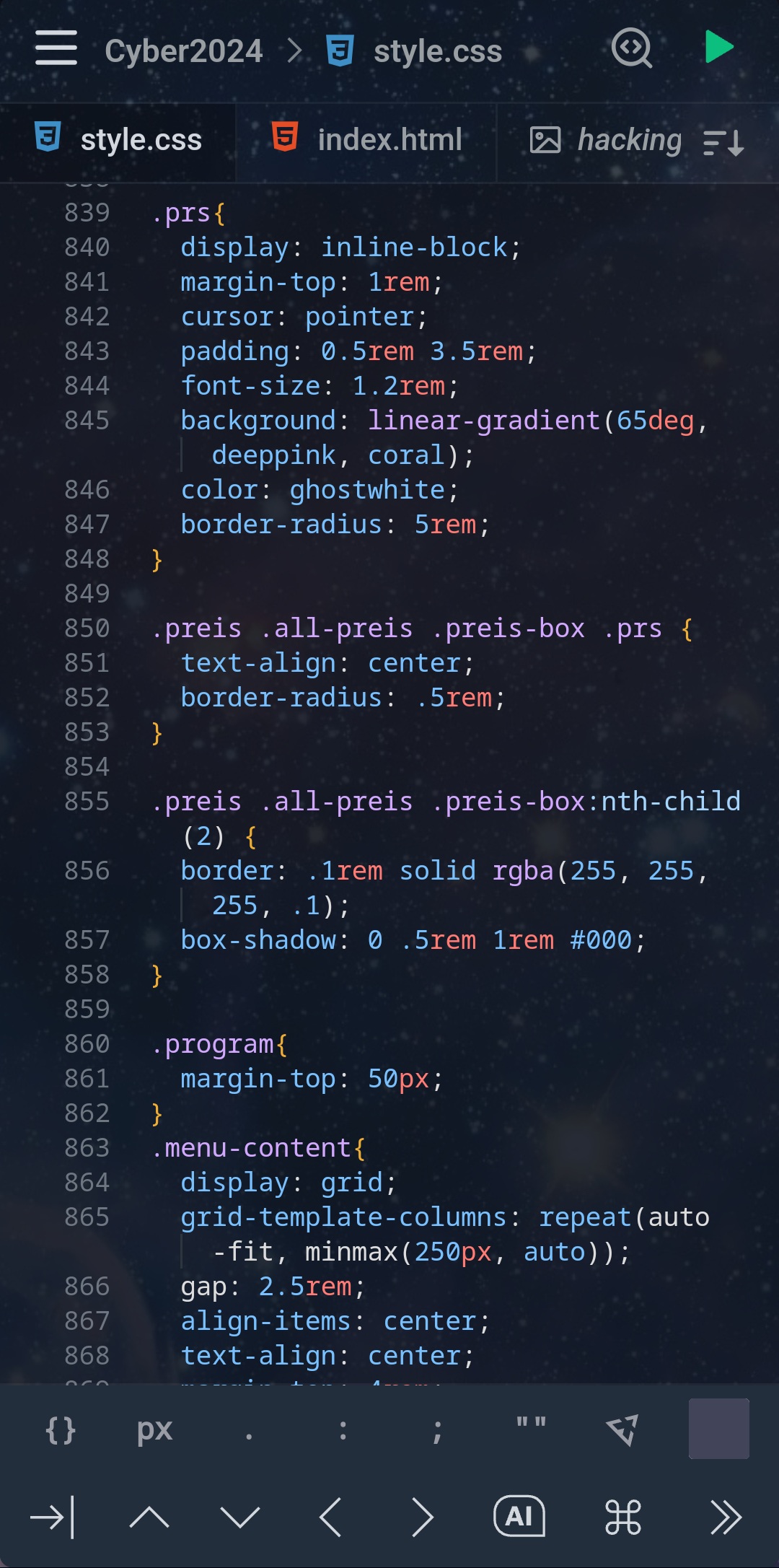

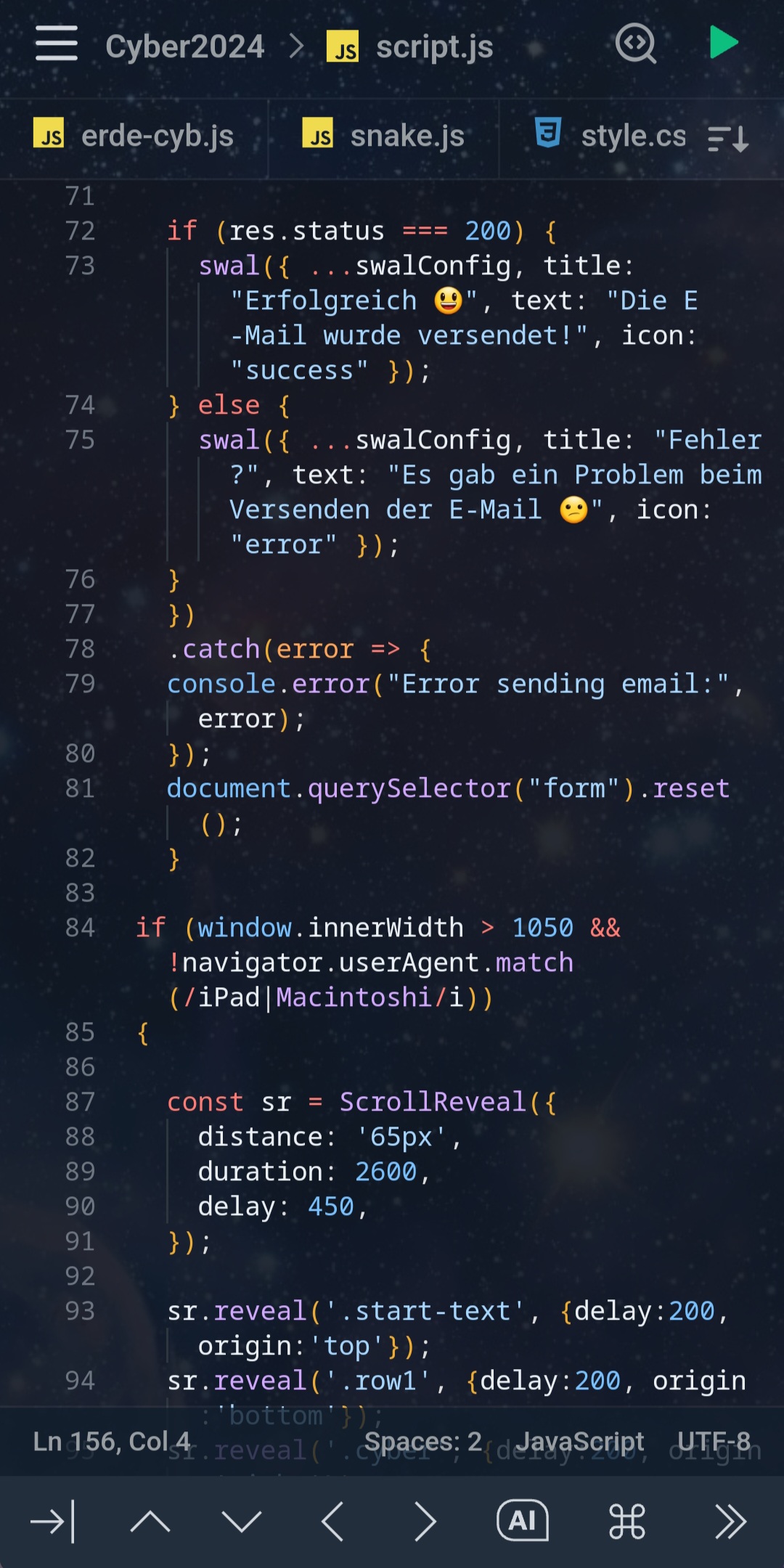

Hier seht ihr meinen HTML-, CSS- und JavaScript-Code bildlich dargestellt. Durch moderne Technologie ist es heute möglich, Code nicht nur am Computer zu schreiben, sondern auch direkt auf mobilen Geräten zu entwickeln. Leistungsfähige Apps und Tools für die mobile Programmierung machen das Arbeiten unterwegs extrem einfach. Anwendungen wie der Spck-Editor für Android und iOS bieten professionelle Funktionen wie integrierte Code-Editoren, Terminalzugriff und sogar Compiler für verschiedene Programmiersprachen und das alles bequem auf dem Smartphone oder Tablet.

Im Schatten der digitalen Ära operieren Agenten, die in der Lage sind, sich nahtlos in alle Systeme einzuschleichen. Diese hochgeschulten Spezialisten bewegen sich geschickt durch verschlüsselte Netzwerke und Sicherheitsprotokolle, um Informationen zu beschaffen oder Operationen auszuführen, die für gewöhnliche Benutzer undurchführbar wären. Mit einer Mischung aus technischem Know-how, Tarnung und strategischem Denken durchdringen sie scheinbar undurchdringliche Barrieren, um ihre Ziele zu erreichen. Doch während ihr Talent bewundert wird, bleiben ihre Identitäten und ihre Arbeit oft im Dunkeln verborgen, im Dienste einer unsichtbaren Agenda.

Dieser Hacker hat die Fähigkeit, sich in Systeme guter Organisationen einzuhacken, um kriminelle Aktivitäten zu unterbinden.

Dieser Hacker verfügt über umfangreiche Kenntnisse in der Identifizierung von Sicherheitslücken und der Entwicklung von maßgeschneiderten Lösungen zur Stärkung der digitalen Infrastruktur.

Dieser Hacker ist spezialisiert auf die Entwicklung von fortschrittlichen Angriffstechniken, um Schwachstellen in Netzwerken aufzudecken und zu beheben.

Dieser Hacker ist bekannt für seine Fähigkeit, innovative Technologien und Tools zu nutzen, um Sicherheitsprotokolle zu analysieren und zu verbessern, um so vor potenziellen Bedrohungen zu schützen.

Dieser Hacker zeichnet sich durch seine Fähigkeit aus, komplexe Sicherheitssysteme zu umgehen und vertrauliche Daten sicher zu extrahieren.

Hier findest du ausführliche Informationen rund um das Thema Mobile Forensik und Smartphone-Sicherheit. Dort wird verständlich erklärt, wie Sicherheitsmechanismen auf Android- und iOS-Geräten funktionieren und welche Maßnahmen helfen können, persönliche Daten besser zu schützen. Der Fokus liegt auf Aufklärung, Prävention und technischem Hintergrundwissen zur mobilen Sicherheit. Ziel ist es, Nutzer für Risiken zu sensibilisieren und ihnen zu zeigen, wie sie ihr eigenes Gerät wirkungsvoll absichern können. Die Inhalte dienen ausschließlich informativen und defensiven Zwecken und sind nicht für illegale oder missbräuchliche Anwendungen gedacht. Klicke hier auf den Link, um auf der Website Of Hack-Protection mehr Infos zu bekommen: Mobile-Protection